Anh em đào tiền mã hóa chắc đã rất quen với khái niệm hashrate. Trong trường hợp ấy, hashrate là đơn vị đo lường khả năng giải mã thuật toán mã hóa. Nhưng nếu suy rộng ra, hashrate hoàn toàn có thể được hiểu là đơn vị đo đạc khả năng giải mã nói chung. Sức mạnh của những card đồ họa cao cấp nhất hiện nay hoàn toàn có thể được dùng để dò và bẻ khóa mật khẩu, dựa trên những ký tự hàm băm nơi máy chủ sử dụng các chuẩn mã hóa để biến cụm mật khẩu của anh em trở thành những cụm ký tự tưởng chừng không có giá trị.

Đấy chính là cách vận hành của Hashcat. Nếu anh em có một tài khoản trực tuyến và muốn mò mẫm mật khẩu, thì Hashcat không thể giúp anh em. Nhưng thay vào đó khi đã có những chuỗi ký tự, kết quả của hàm băm biến cụm mật khẩu anh em thành những chuỗi có phần ngẫu nhiên, thì Hashcat khi ấy sẽ dùng sức mạnh của phần cứng PC để đảo ngược quá trình “băm” để lấy lại mật khẩu ban đầu.

Bản thân Hashcat cũng đúng là một bộ công cụ trung lập, khi được cả các đơn vị nghiên cứu bảo mật những các hacker mũ đen sử dụng. Có bên dùng nó để nghiên cứu khả năng bị đảo ngược của một hàm băm, còn cũng có những kẻ lợi dụng sức mạnh của Hashcat để làm việc phi pháp.

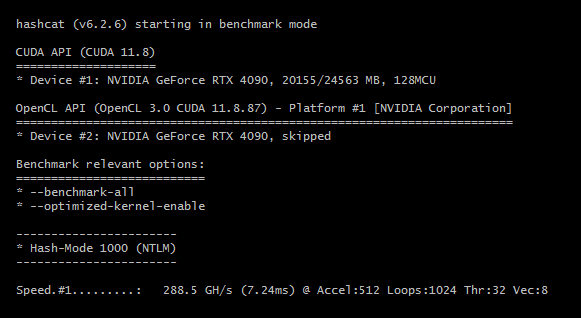

Còn mới đây nhất, nhà nghiên cứu bảo mật Sam Croley đã dùng nó để thử nghiệm sức mạnh của chiếc card đồ họa mới nhất từ Nvidia, RTX 4090.

First @hashcat benchmarks on the new @nvidia RTX 4090! Coming in at an insane >2x uplift over the 3090 for nearly every algorithm. Easily capable of setting records: 300GH/s NTLM and 200kh/s bcrypt w/ OC! Thanks to blazer for the run. Full benchmarks here: https://t.co/Bftucib7P9 pic.twitter.com/KHV5yCUkV4

— Chick3nman 🐔 (@Chick3nman512) October 14, 2022

Đầu tiên, Croley tạo ra mật khẩu tuân thủ khuyến cáo của các trang web và dịch vụ trực tuyến hiện tại (mật khẩu dài hơn 8 ký tự, có chữ hoa chữ thường, có ký tự đặc biệt và có cả con số). Rồi sau đó, RTX 4090 sẽ được cho vào việc, dùng hai tính năng NTLM (New Technology LAN Manager của Microsoft) và thuật toán “băm” mật khẩu bcrypt, chạy trên nền Hashcat 6.2.6 ở chế độ Benchmark Mode, lấy sức mạnh phần cứng, ở đây là API tận dụng sức mạnh của nhân CUDA để đảo ngược hai giải pháp bảo mật nói trên.

Kết quả là, một dàn hash mật khẩu trông giống hệt một dàn máy đào tiền số, với 8 chiếc RTX 4090 cùng vận hành sẽ tạo ra đủ sức mạnh để Hashcat “đoán” 200 tỷ chuỗi mật khẩu 8 ký tự trong vòng 48 phút. Con số này cao gấp 2,5 lần so với RTX 3090 ra mắt năm 2020. Điều đáng nói ở đây là, tất cả những thử nghiệm nói trên đều được thực hiện dựa vào phần mềm và phần cứng có sẵn trên thị trường, ai cũng có thể mua, trang bị hoặc tải về máy tính.

Thực tế thì, rất nhiều lần mật khẩu của người dùng bị phát hiện không phải nhờ sức mạnh quá khủng khiếp của hệ thống máy tính. Trái ngược hoàn toàn, và giống như rất nhiều lần một hệ thống máy chủ bị tấn công, lỗi lại thuộc về sự bất cẩn của người dùng. Lấy ví dụ những người dùng một cụm mật khẩu cho nhiều tài khoản dịch vụ trực tuyến. Khi một tài khoản bị lộ mật khẩu thì tất cả những tài khoản khác đều có nguy cơ tương tự.

Hacker cũng giống chúng ta, thừa biết rằng mật khẩu dài hơn và phức tạp hơn khó dò ra hơn nhiều. Nhưng họ cũng biết thừa rằng, người dùng đôi khi sẽ chọn những cụm từ hay cụm ký tự quen thuộc với họ để làm mật khẩu bảo vệ cho một tài khoản. Lợi dụng điều này, các hacker cũng có những mánh khóe như ‘rules’ và ‘mask’, kết hợp với mánh dò mật khẩu theo cụm từ vựng ‘dictionaries’ để mò ra những cụm mật khẩu quen thuộc.

Nghiên cứu bảo mật: RTX 4090 dò mật khẩu nhanh gấp 2,5 lần RTX 3090

Mánh khóe đầu tiên của các hacker là “dictionary attack”. Mánh này dùng những cụm từ, kết hợp với danh sách những mật khẩu được sử dụng nhiều nhất, cộng thêm danh sách những cái tên phổ biến. Lấy ví dụ năm 2009, RockYou bị hack hệ thống, rò rỉ 30 triệu cụm mật khẩu lên mạng internet. Nhờ lượng mật khẩu dồi dào này, hacker có thể tạo ra những mánh để mò mật khẩu dễ hơn, dựa trên những cụm từ quen thuộc trong giới bảo mật.

Trong khi đó, “mask” là một mánh khóe khác, dùng quy luật định sẵn để giảm tối đa thời gian mò một cụm mật khẩu. Những quy luật này rất đa dạng, ví dụ như mật khẩu dùng chữ in hoa để bắt đầu, hoặc kết thúc bằng một ký tự đặc biệt, hay hai hoặc ba con số. Đó chính là những ví dụ của “mask”.

Còn “rule” thì phức tạp hơn “mask”. Khi dùng mánh “rule”, hacker sẽ kết hợp cả “mask” lẫn “dictionary attack” để tạo ra những quy luật phức tạp giúp giảm thời gian GPU và phần mềm đoán mật khẩu. Lấy ví dụ, mật khẩu dùng một cụm từ quen thuộc trong từ điển, kết hợp với hai con số, hoặc kết hợp tên mình với ký tự đặc biệt. Dùng mánh này chắc chắn sẽ nhanh hơn việc dò dẫm từng ký tự một trong một chuỗi password, vừa lâu vừa không hiệu quả.

Chính vì mánh “rule” này, những dịch vụ quản lý mật khẩu sẽ vô cùng hiệu quả, vì chúng không chỉ tạo ra một chuỗi mật khẩu dài, mà quy luật ký tự cũng sẽ phức tạp hơn nhiều, đôi khi chẳng theo quy luật nào, rất khác so với password anh em nghĩ ra.

Theo Techspot